GUÍA DE CONFIGURACIÓN

El objetivo del siguiente manual es una descripción de la configuración necesaria en el equipamiento Extreme Networks para la integración con Octopus Platform

| Panel | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||

|

1- Requerimientos previos

Si en la instalación existe un firewall que bloquee el tráfico se deberá permitir el acceso libre a ciertos dominios e IPs para habilitar la autenticación de los usuarios.

Servidores Radius:

Primario: <IP_Radius_1> puertos 1812 y 1813 UDP

Secundario: <IP_Radius_2> puertos 1812 y 1813 UDP

Servidor Splash Portal:

Dominio <dominio_captive_portal> puertos 80 y 443 TCP

Para el funcionamiento de la configuración de los módulos Guest y Enterprise, previamente será necesario contratar las licencias de la plataforma Octopus con los respectivos módulos.

2- Configuración módulo Guest

2.1 Radius Server

El primer paso para configurar los equipos de Extreme Networks será añadir los Servidores Radius tanto para la Autenticación de los usuarios como para el envío de los paquetes de Accounting.

Para ello acceder al equipo mediante SSH y tras acceder al modo de configuración ejecutar los siguientes comandos:

| Code Block | ||

|---|---|---|

| ||

aaa-policy WIFI authentication server 1 host <IP_Radius_1> secret 0 <secret> accounting server 1 host <IP_Radius_1> secret 0 <secret> accounting interim interval 600 accounting type start-interim-stop commit |

2.2 Walled Garden

Una vez añadido el Servidor Radius se deben añadir los dominios del walled garden a los que el usuario tendrá acceso libre. A continuación se muestra un ejemplo de los comandos a ejecutar para añadir los dominios dentro del DNS Whitelist:

| Code Block | ||

|---|---|---|

| ||

dns-whitelist WIFI permit google-analytics.com suffix permit doubleclick.net suffix |

Añadir todos los dominios que sean necesarios para el funcionamiento del portal cautivo dentro del dns-whitelist creado anteriormente con el formato permit dominio suffix

| Info |

|---|

Si se desean añadir dominios extra (Redes Sociales, Paypal, etc...) pueden consultarse desde el siguiente enlace |

2.3 Captive Portal

El siguiente paso es añadir la configuración del portal cautivo externo al que se asociarán el Servidor Radius y el DNS Whitelist añadidos anteriormente. Para ello ejecutar el siguiente código dentro del modo de configuración del equipo

| Code Block | ||

|---|---|---|

| ||

captive-portal WIFI server host https://<dominio_captive_portal>/login/hotspot/extreme webpage-location external accounting radius use aaa-policy WIFI use dns-whitelist WIFI exit commit write memory |

2.4 Configuración WLAN

Tras añadir la configuración referente al Captive Portal se debe crear el servicio WiFi y asociar los diferentes servicios creados anteriormente, para ello ejecutar los siguientes comandos modificando el nombre del SSID que radiarán los APs y la vlan asociada a dicho SSID.

| Code Block | ||

|---|---|---|

| ||

wlan WIFI ssid WIFI_GUEST vlan 1 bridging-mode local encryption-type none authentication-type none no client-client-communication no fast-bss-transition over-ds accounting radius use aaa-policy WIFI use captive-portal WIFI captive-portal-enforcement exit commit write memory |

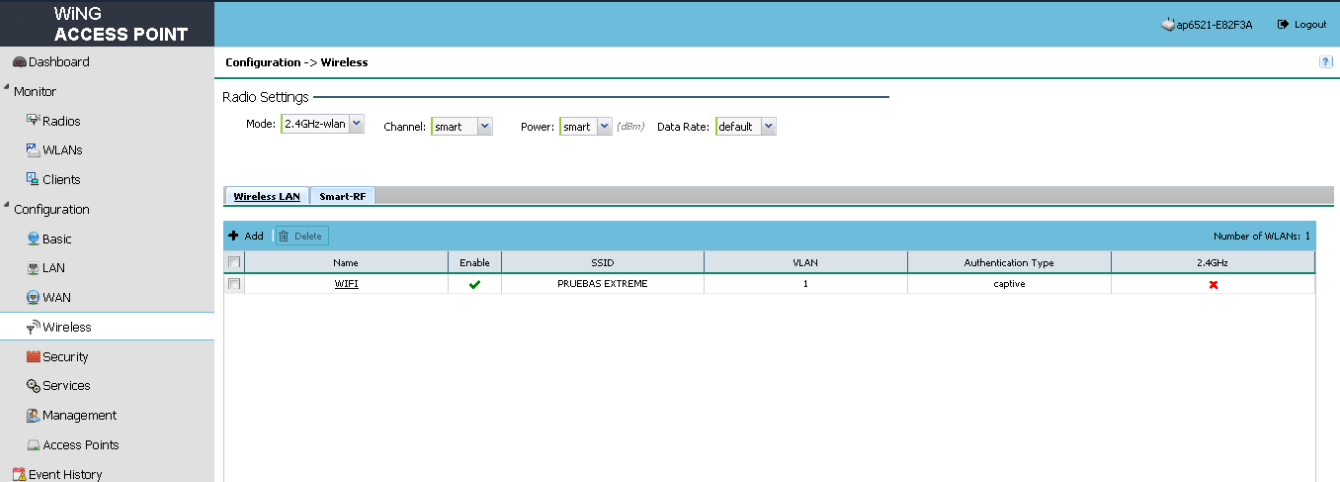

Una vez creada la WLAN por línea de comandos es necesario acceder al equipo por la interfaz web para actualizar la configuración.

Para ello una vez dentro del equipo acceder a Configuration > Wireless y acceder a la configuración de la WLAN creada anteriormente.

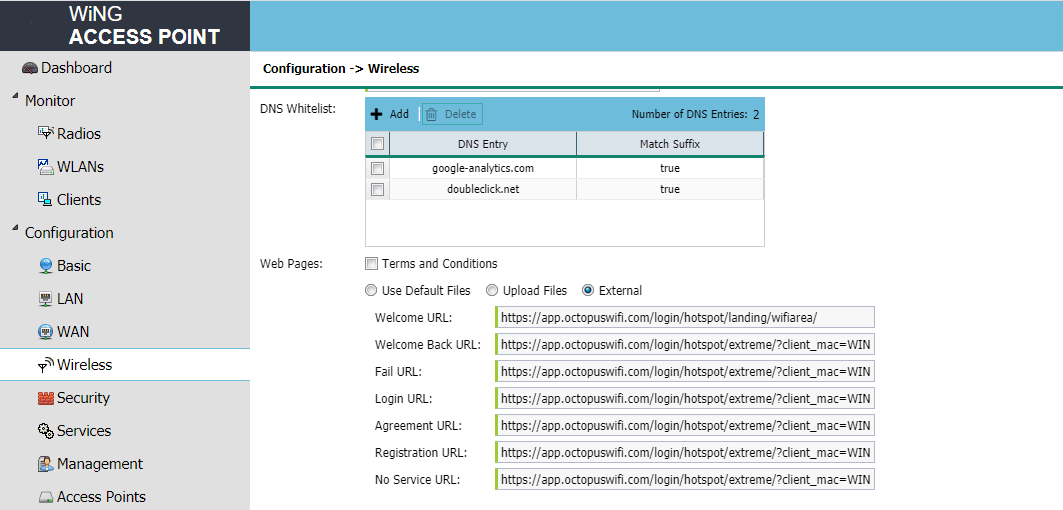

Realizar la configuración de los siguientes parámetros dentro de Web Pages:

Welcome URL: Introducir la URL de redirección que se encuentra en Octopus Platform, en el apartado WLAN de la Localización: https://<dominio_captive_portal>/login/hotspot/landing/wifiarea/<WIFIAREA_ID>/<WLAN_ID>

Welcom Back URL: https://<dominio_captive_portal>/login/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN

Fail URL: https://<dominio_captive_portal>/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN&error=1

Login URL: https://<dominio_captive_portal>/login/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN

Agreement URL: https://<dominio_captive_portal>/login/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN

Registration URL: https://<dominio_captive_portal>/login/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN

No service URL: https://<dominio_captive_portal>/login/hotspot/extreme/?client_mac=WING_TAG_CLIENT_MAC&client_ip=WING_TAG_CLIENT_IP&ap_mac=WING_TAG_AP_MAC&ssid=WING_TAG_WLAN_SSID&site=WING_TAG_RF_DOMAIN

**Solicitarla URL completa.

| Info |

|---|

Para obtener los parámetros WIFIAREA_ID y WLAN_ID para completar la URL external welcome, acceder a la plataforma WIFI y dentro de la configuración del WifiArea de la localización acceder a WLAN, donde puede obtenerse la URL a configurar para la redirección externa de cada SSID tras la validación del usuario. |

2.5 AP Profile

Para finalizar la configuración de la wlan se debe habilitar el SSID creado anteriormente asociando el WLAN Profile al AP Profile. Para ello ejecutar los siguientes comandos modificando el nombre del AP profile por el que se esté usando en la instalación.

| Code Block | ||

|---|---|---|

| ||

profile ap6521 default-ap6521 interface radio1 wlan WIFI bss 1 primary exit commit write memory |

2.6 Listado MACs Autorizadas

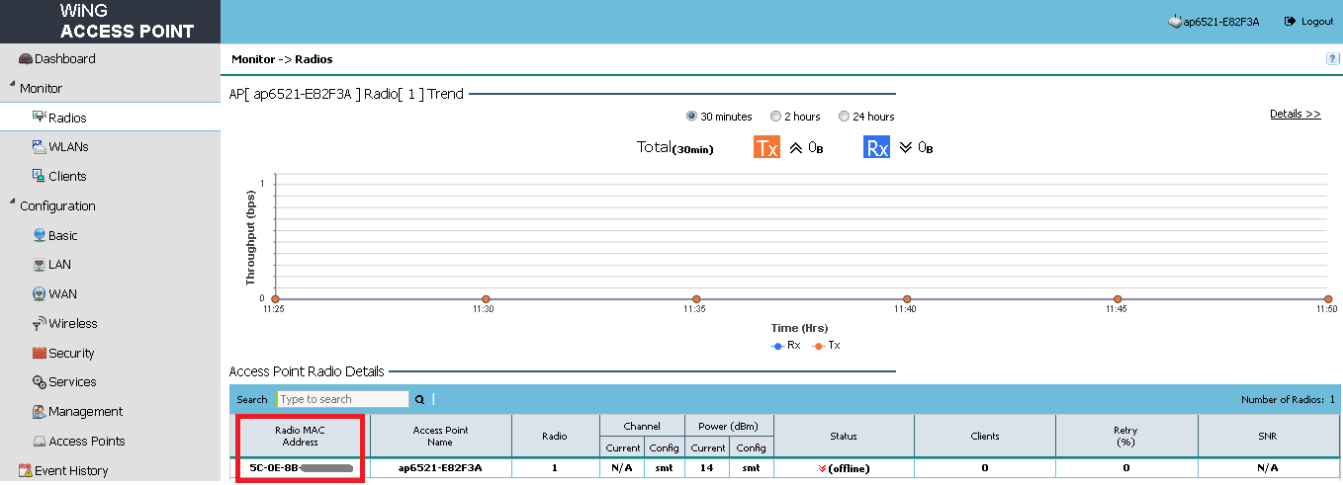

Para que la validación de los usuarios funcione correctamente es necesario identificar los NAS que podrán realizar peticiones de autenticación al Servidor Radius. Se deben añadir todas las direcciones MAC de los Access Point que radiarán el SSID configurado, así como la dirección MAC del interfaz WiFi o BSSID asociada a cada Access Point.

Para obtener las direcciones MAC de los APs asociadas al interfaz WiFi de cada uno de ellos ir a Monitor > Radios y dentro de Access Point Radio Details se puede obtener dicha MAC en la columna Radio MAC Address.

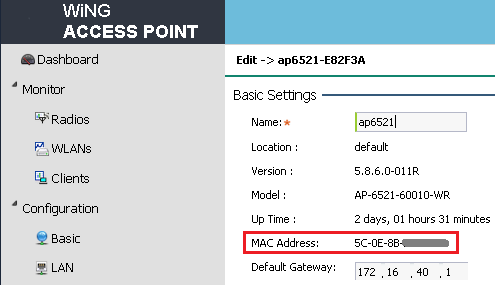

Por otro lado para obtener la dirección MAC física de cada uno de los APs acceder a Configuration > Access Points y acceder a la información de cada uno de los APs incluidos dentro de Managed Access Points.

| Info |

|---|

Para obtener información sobre cómo añadir la dirección MAC de cada AP como un NAS autorizado en la plataforma consulte el siguiente enlace Wifiareas>Datos GeneralesLocalizaciones |

3- Configuración módulo Enterprise

Para poder integrar las configuraciones de este módulo con la plataforma, es necesario contratar el Módulo Enterprise de Octopus Wifi

3.1 MAC Authentication

Para activar la autenticación por MAC se deben realizar algunos cambios en la configuración del WLAN Profile. Para ello ejecutar los siguientes comandos modificando los nombres del profiles por los que se hayan configurado anteriormente.

| Code Block | ||

|---|---|---|

| ||

wlan WIFI authentication-type mac accounting radius use captive-portal WIFI captive-portal-enforcement fall-back commit write memory |